マイクロソフトが発表したセキュリティアドバイザリ(2963983) によると、Internet Explorer (IE) の全バージョン、IE6 ~ IE11 にリモートコードが実行される脆弱性が発見されたとのこと。

マイクロソフトが発表したセキュリティアドバイザリ(2963983) によると、Internet Explorer (IE) の全バージョン、IE6 ~ IE11 にリモートコードが実行される脆弱性が発見されたとのこと。

セキュリティパッチは月例、もしくは臨時のセキュリティ更新プログラムで提供されるとのことで、それまでは Enhanced Mitigation Experience Toolkit 4.1 (EMET 4.1) の適用や、インターネットオプションからローカルイントラネットセキュリティゾーンの設定を 「高」 にすることで ActiveX を無効にするなどの対策が案内されています。

Microsoft is aware of limited, targeted attacks that attempt to exploit a vulnerability in Internet Explorer 6, Internet Explorer 7, Internet Explorer 8, Internet Explorer 9, Internet Explorer 10, and Internet Explorer 11.

The vulnerability is a remote code execution vulnerability. The vulnerability exists in the way that Internet Explorer accesses an object in memory that has been deleted or has not been properly allocated. The vulnerability may corrupt memory in a way that could allow an attacker to execute arbitrary code in the context of the current user within Internet Explorer. An attacker could host a specially crafted website that is designed to exploit this vulnerability through Internet Explorer and then convince a user to view the website.

On completion of this investigation, Microsoft will take the appropriate action to protect our customers, which may include providing a solution through our monthly security update release process, or an out-of-cycle security update, depending on customer needs.

- この脆弱性は、ほぼすべてのバージョンの IE (IE6 ~ IE11)に存在する

- リモートでコードが実行される脆弱性。攻撃コードを仕込まれた Web ページを閲覧したりすることで任意のコードを実行される可能性あり

- 削除されたメモリ内や適切に割り当てられていないメモリ内のオブジェクトに IE がアクセスする方法に脆弱性が存在する

- マイクロソフトは本件について調査中。調査完了後、月例のセキュリティ更新プログラム、もしくは臨時のセキュリティ更新プログラムとして修正パッチを提供する予定

ということで、去年の 9月にも同様に全バージョンの IE に影響する脆弱性が発表されましたが、内容的にはほぼ同じになっています。

セキュリティ更新プログラムが提供されるまでの対策は?

セキュリティ更新プログラムの提供までは、下記のような対策がセキュリティアドバイザリ上では案内されています。

- Enhanced Mitigation Experience Toolkit 4.1 の適用

- インターネット、およびローカルイントラネットのセキュリティゾーン設定を 「高」 にして ActiveX コントロール、およびアクティブスクリプトをブロック

- アクティブスクリプトを実行する前にダイアログを表示するように設定

- VGX.DLL を無効にする

- IE11 の場合は 「拡張保護モード」 を有効にする

セキュリティゾーンの設定

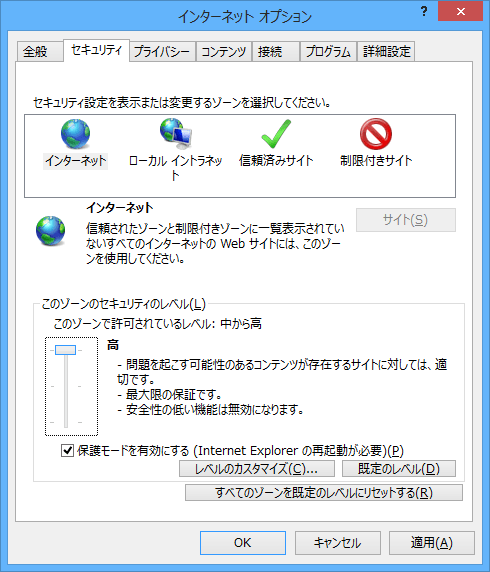

インターネット、およびローカルイントラネットのセキュリティゾーン設定を 「高」 にする場合は、インターネットオプションのセキュリティタブから設定を変更します。色々動かないサイトが出てくる可能性が高いので、信頼済みサイトの登録とあわせて設定するなどの対策が必要。

VGX.DLL を無効にする

VML (Vector Markup Language) によるベクター画像描画が行われなくなりますが、VGX.DLL を無効にする対策も効果ありとのこと。コマンドプロンプトを管理者権限で実行し、下記のコマンドを実行します。

"%SystemRoot%\System32\regsvr32.exe" -u "%CommonProgramFiles%\Microsoft Shared\VGX\vgx.dll"

x64 環境では下記のコマンドも続けて実行する必要があります。

"%SystemRoot%\System32\regsvr32.exe" -u "%CommonProgramFiles(x86)%\Microsoft Shared\VGX\vgx.dll"

一旦、VGX.DLL を無効にすると、セキュリティ更新プログラムが提供された後で再度有効にしないといけなくなりますのでその辺は注意しましょう。

拡張保護モードを有効にする

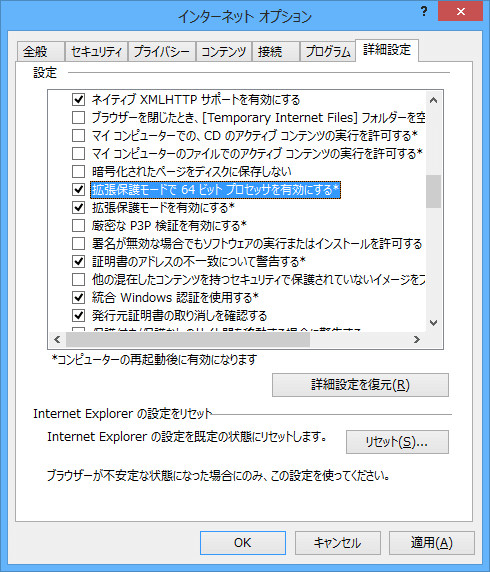

IE 11 の場合は、拡張保護モードを有効にするといいらしいですが、この場合はインターネットオプションの詳細設定タブ内に設定があります。

とりあえず、セキュリティ更新プログラムが提供されるまで IE は使わない方が楽な気がしますけども。

ちなみに、Windows XP はサポート終了したため、セキュリティアドバイザリの対象から外れて影響を受けるソフトウェアの一覧に記述がありませんが、脆弱性の対象じゃないわけではありませんので注意しましょう。単にサポート外なので無視されている状態ですから、早いところ OS をバージョンアップすることをお勧めします。

セキュリティ更新プログラムが緊急のセキュリティパッチとして提供開始されました。詳しくは下記の記事をご確認ください。